Межсетевые экраны

Связаться с нами

ОБЗОРЫ

19.11.2025

Bim-проектирование

13.10.2025

Преимущества Wi‑Fi 6

11.02.2025

Интеграция R-PLATFORMA с системой охраны периметра «Волк»

Все обзоры >>

Межсетевой экран или firewall (фаервол) - одно из наиболее эффективных средств защиты сети от НСД (Несанкционированный доступ), вирусных и DoS (или DDoS) атак. Межсетевой экран часто определяют как набор средств, существующих для запрета нежелательного доступа в локальную сеть или утечки информации из сети. Экран устанавливается на границе защищаемой сети и фильтрует все входящие и исходящие данные, пропуская только разрешенные. При этом межсетевые экраны могут быть установленных и на отдельных компьютерах корпоративной сети для ограничения доступа пользователей к определенным узлам и данным.

Межсетевой экран можно считать эффективным, если он удовлетворяет следующим требованиям:

Межсетевой экран должен фильтровать все данные входящие/исходящие из сети.

Сам межсетевой экран не может быть доступен ни из внешней, ни из внутренней сети.

Функциональность межсетевых экранов Cisco ASA и PIX Firewall

Cisco ASA и PIX Firewall обладают широким функционалом. Можно выделить следующие особенности данных девайсов: операционная система, алгоритм ASA, аутентификация cut-through proxy, инспектирование протоколов и приложений, виртуальный фаервол, поддержка избыточности, прозрачный фаервол, ASDM. То есть того, что делает эти устройства защиты лидерами в своей области.

Устройства защиты Cisco ASA и PIX Firewall обеспечивают высокий класс защиты сетей и могут использоваться в малых, средних и крупных сетях организаций. Они обладают рядом характеристик, которые стоит рассмотреть:

- Собственная операционная система (Proprietary operating system)

- Использование алгоритма ASA (Adaptive Security Algorithm)

- Поддержка user-based аутентификации (Cut-through proxy)

- Инспектирование протоколов и приложений (Application-Aware Inspection)

- Виртуальный фаервол (Security Context)

- Поддержка избыточности (Failover)

- Прозрачный фаервол (Transparent firewall)

- Управление устройством через Web интерфейс (ASDM)

Эти устройства являются ключевыми элементами в решениях защиты от Cisco.

Рассмотрим упомянутые преимущества Cisco ASA и PIX Firewall более подробно:

Встроенная операционная система

В отличии от многих фаерволов, которые работают под управлением операционных систем общего назначения, Cisco ASA и PIX Firewall имеют защищенную собственную (не-UNIX,не-Windows ) интегрированную операционную систему, отвечающую за функционирование устройства, которая похожа на Cisco IOS.

Так как эта операционная система изначально разрабатывалась с фокусом на безопасность и необходимую функциональность, она является наиболее защищенной и производительной, чем операционные системы общего назначения. Устройство, например, способно обрабатывать до 500 тысяч одновременных соединений.

Алгоритм ASA (Adaptive Security Algorithm)

Устройства Cisco ASA и PIX Firewall являются фаерволами и используют технологию пакетной фильтрации с запоминанием состояния (в дальнейшем – динамическая фильтрация). Эта технология реализуется адаптивным алгоритмом безопасности ( ASA - Adaptive Security Algorithm), который является сердцем фаервола.

Алгоритм ASA гораздо более безопасен и эффективен, чем технология статической пакетной фильтрации и прикладные прокси фаерволы. ASA изолирует подключенные к фаерволу сегметы сети, поддерживает периметры безопасности и контролирует трафик, проходящий между этими сегментами.

Каждому интерфейсу Cisco ASA и PIX Firewall назначает уровень безопасности от 0 до 100 (security level), который определяет следующее поведение алгоритма:

-

По умолчанию ASA разрешает соединения, исходящие от хостов , находящихся в защищаемом сегменте сети, то есть соединения с интерфейса с большим уровнем безопасности (security level) на интерфейс с меньшим уровнем безопасности.

-

По умолчанию ASA запрещает соединения от хостов, находящихся в небезопасном сегменте сети, то есть соединения с интерфейса с меньшим уровнем безопасности (security level) на интерфейс с большим уровнем безопасности.

-

ASA разрешает соединения от хостов, находящихся в небезопасном сегменте сети, то есть соединения с интерфейса с меньшим уровнем безопасности (security level) на интерфейс с большим уровнем безопасности только, если соблюдаются два условия:

- Существует статическая трансляция для адреса назначения (NAT static translation).

- Задан аксесс лист (или conduit), разрешающий данное соединение.

Аксесс листы (или conduit) могут использоваться, как для запрета течения трафика с интерфейса с высоким уровнем безопасности на интерфейс с низким уровнем безопасности, так и для разрешения течения трафика с интерфейса с низким уровнем безопасности на интерфейс с высоким уровнем безопасности.

Алгоритм ASA призван функционировать как динамический (stateful) ориентированный на соединение (connection-oriented) процесс, который сохраняет сессионную информацию в таблицу состояния (state table). Применение политики безопасности и трансляции адресов к таблице состояния контролирует весь трафик, проходящий через фаервол.

ASA генерирует случайные TCP последовательности (TCP sequence numbers) и записывает информацию о соединении в таблицу состояния (stateful session flow table), когда инициируется исходящее соединение. Если соединение разрешено политикой безопасности, адрес источника транслируется во внешний адрес и посылается запрос. Возвращаемый трафик сравнивается с существующей информацией в таблице состояния, если информация не соответствует ожидаемой, соединение сбрасывается и соответственно пакеты не проходят через фаервол. В данном случае акцент безопасности ставится на соединение а не на пакет (в противовес статической пакетной фильтрайии), это, например, делает практически невозможным получение доступа методом hijack.

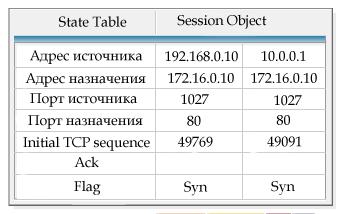

Чтобы было понятнее, рассмотрим работу алгоритма ASA на примере:

1 - Внутренний хост инициирует соединение на внешний ресурс.

2 - Cisco ASA ( PIX Firewall ) делает запись следующей информации в таблицу состояния (state table):

- Адрес источника и порт

- Адрес назначения и порт

- Дополнительные TCP/UDP флаги

- Произвольно сгенерированный TCP sequence number

- Данная запись называется объектом сессии (session object)

3 - Объект сессии (session object) сравнивается с политикой безопасности. Если соединение не разрешено, объект сессии (session object) удаляется и соединение сбрасывается.

4 - Если соединение одобрено политикой безопасности, адрес источника транслируется во внешний адрес, а запрос на соединение форвардится на внешний ресурс

5 - Внешний ресурс отвечает на запрос

6 - Cisco ASA ( PIX Firewall ) получает ответ и сравнивает его с объектом сессии (session object), если он совпадает, адрес назначениния транслируется снова в изначальный адрес и трафик приходит внутреннему хосту. Если ответ не совпадает с объектом сессии (session object), соединение сбрасывается.

Ниже приведен пример объекта сессии:

Итак, алгоритм ASA:

-

Получает параметры, идентифицирующие сессию, IP адреса и порты для каждого TCP соединения.

-

Сохраняет информацию в таблице состояния сессии (state table) и создает объект сессии (session object).

-

Сравнивает входящие и исходящие пакеты с сессиями в таблице соединений (connection table)

-

Пропускает пакеты только, если существует соответствующее соединение.

-

Временно создает объект соединения (connection object) до момента его закрытия.

Технология аутентификации - Cut-through proxy

Это метод прозрачной аутентификации пользователя фаерволом и разрешение либо запрет доступа к определенному сетевому TCP/UDP приложению (Эти приложения в настоящее время ограничены сеансами протоколов HTTP, Telnet и FTP).

Этот метод также известен как аутентификация по пользователю (user-based authentication) . Итак в чем же его прозрачность?

При аутентификации пользователей, механизм Cut-through proxy, используемый Cisco ASA ( PIX Firewall ) обеспечивает значительно лучшую производительность, чем прокси фаерволы. Это связано с тем, что Cisco ASA ( PIX Firewall ) вначале осуществляет аутентификацию пользователя на уровне приложений (с использованием RADIUS либо TACACS+ сервисов), затем авторизует пользователя в соответствии с политикой безопасности и открывает запрашиваемое соединение. Последующий же трафик для этого соединения больше неаутентифицируется на уровне приложений, а только инспектируется алгоритмом ASA, что значительно улучшает производительность. Прокси фаерволы же продолжают аутентификацию пакетов до уровня приложений, увеличивая тем самым процессорную нагрузку.

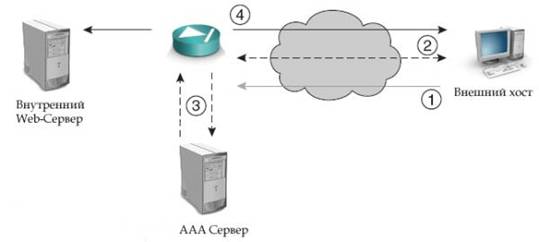

В общем cut-through proxy значит, что после успешной аутентификации, последующие пакеты не будут подвергаться аутентификации. Итак рассмотрим механизм Cut-through proxy по шагам:

1 - Пользователем инициируется FTP, HTTP(S) либо Telnet соединение на внутренний веб-сервер

2 - Cisco ASA ( PIX Firewall ) в ответ на это предлагает аутентификацию и пользователь вводит данные учетной записи.

3 - Cisco ASA ( PIX Firewall ) используя протокол TACACS+ либо RADIUS, связывается с сервером AAA, где пользователь успешно аутентифицируется.

4 - Открывается соединение с веб-сервером на сетевом уровне, информация о сессии записывается в таблицу соединений (connection table) и в дальнейшем трафик соединения инспектируется алгоритмом ASA.

Пользователи конечно могут аутентифицироваться, используя внутреннюю базу на Cisco ASA ( PIX Firewall ), но эффективнее применять внешний TACACS+ либо RADIUS сервер, тк нагрузка на устройство при этом снижается.

Инспектирование протоколов и приложений

Сегодня многие организации используют интернет для бизнеса. Для защиты внутренней сети от потенциальных угроз из Интернета, они могут использовать фаерволы. При этом некоторые фаерволы, даже защищая внутреннюю сеть, могут быть источником проблем. Например, когда некоторые протоколы и приложения, которые используют организации в сетевых коммуникациях, могут блокироваться фаерволами. Особенно протоколы, которые, например, динамически договариваются о портах (FTP, HTTP, H323, SQL*NET).

Поэтому хороший фаервол должен инспектировать пакеты выше сетевого уровня модели OSI и выплнять следующие требования протоколов либо приложений:

- Безопасно открывать и закрывать динамически выделяемые порты или IP адреса на фаерволе для разрешенных клиет-серверных соединений.

- Использовать сетевую трансляцию адреса (NAT) внутри IP пакета

- Использовать трансляцию портов (PAT) внутри пакета

- Инспектировать пакеты на предмет неправильного (злонамеренного) использования приложений.

Cisco ASA и PIX Firewall как раз удовлетворяют этим требованиям и позволяют открывать защищенные коммуникации для ряда протоколов и приложений. В английских источниках вы можете встретить термин Application-Aware Inspection в качестве определения данной функциональности

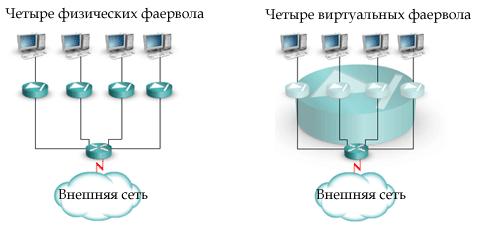

Виртуальный фаервол (Security Context)

С седьмой версии операционной системы, Cisco ASA и PIX Firewall поддерживают технологию виртуальных фаерволов (security contexts).

Она позволяет в одном физическом устройстве определить несколько отдельных фаерволов, каждый из которых может работать независимо - со своей конфигурацией, логическими интерфейсами, политикой безопасности, таблицей маршрутизации и администраторованием. Однако данная функциональность лицензируется и доступна не на всех моделях устройств защиты.

Поддержка отказоустойчивости (Failover)

Любой покупатель или администратор хочет, чтобы сеть функционировала и функционировала очень быстро. Если мы используем один фаервол в нашей сети, он может явиться узким местом в случае отказа.

Поэтому Cisco ASA и PIX Firewall поддерживают конфигурацию отказоустойчивости (failover), когда два одинаковых (железо и софт) устройства защиты конфигурируются в паре, одно работает активным, а второе резервным. Только активное устройство выполняет свою функциональность, а резервное лишь ведет мониторинг и готово заменить активный фаервол, если он даст сбой. Это конфигурация активный/резервный.

С седьмой версии программного обеспечения поддерживается конфигурация активный/активный, когда оба устройства могут обрабатывать трафик. Данная конфигурация требует поддержки виртуальных фаерволов (security contexts). На каждом устройстве конфигурируется два виртуальных фаервола. При нормальных условиях, в каждом из физических устройств один виртуальный фаервол - активный, а другой - резервный. При выходе одного устройства из строя, второе задействует резервный виртуальный фаервол и обрабатывает весь трафик.

Также в обеих конфигурациях на Cisco ASA и PIX Firewall может быть сконфигурирована динамическая отказоустойчивость (stateful failover). Это значит, что при выходе активного устройства из строя,существующие соединения не теряются.

Прозрачный фаервол (Transparent firewall)

Начиная с седьмой версии, Cisco ASA и PIX Firewall могут функционировать в режиме прозрачного фаервола (режиме моста), то есть в режиме устройства второго канального уровня модели OSI, обеспечивая при этом защиту сети до седьмого уровня. Зачем это нужно?

Например, в следующем примере мы видим, что фаервол может быть расположен между маршрутизатором и коммутатором, без сегментации на IP подсети:

Это позволяет внедрять устройство защиты в существующую сеть без необходимости изменения адресации в сети.

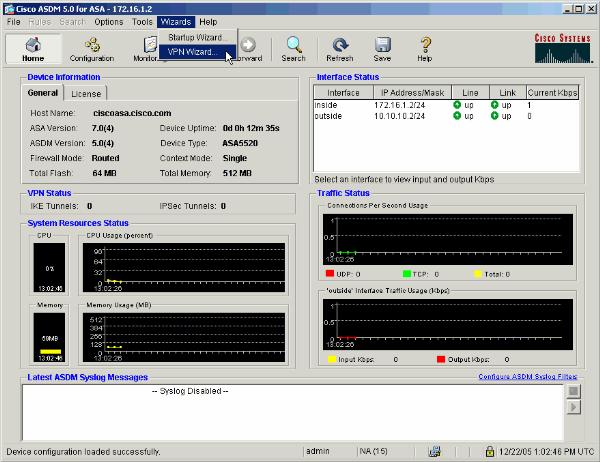

Управление через Web интерфейс

ASDM (Adaptive Security Device Manager) – это графическая оболочка, разработанная для того, чтобы помочь в настройке и управлении устройством, без знания командной оболочки устройства (CLI).

Источник: ciscolab